T-Potをインストールしてみた。

どうも、老ハニーポッターです。昔はVMareでhightインタラクティブ型のハニーポット立てて、キャッキャウフフして、IRCサーバ建てられて、エッチなファイル置き場にされたりと無邪気に遊んでいたのが10年以上前。さすがに、家族も増えて、守るものができた私にそんな無謀なマネは、匿名化された状態じゃないとできません。(マテ

まぁ、冗談はさておき、sshハニーポットのcowrieあたりで遊んでいましたが、セキュリティキャンプの地方大会ネタにもなるし、最近、マイブームのEtasticSearchのダッシュボードやログ取り込みのグロックパターンもパクれるインスパイアーできるかなと思って、一人CSIRTさんでも使っていると思われるハニーポットのT-Potに挑戦してみようと思います。

【T-Poとは?】

いわゆる、インターネット上で「おとり」として立ち上げ、自身に到達する攻撃をログとしてため込み、攻撃の予兆や攻撃の手法の研究などに役立てることを目的とした「ハニーポット」と呼ばれる製品の一つです。開発はドイツテレコム社が行っています。

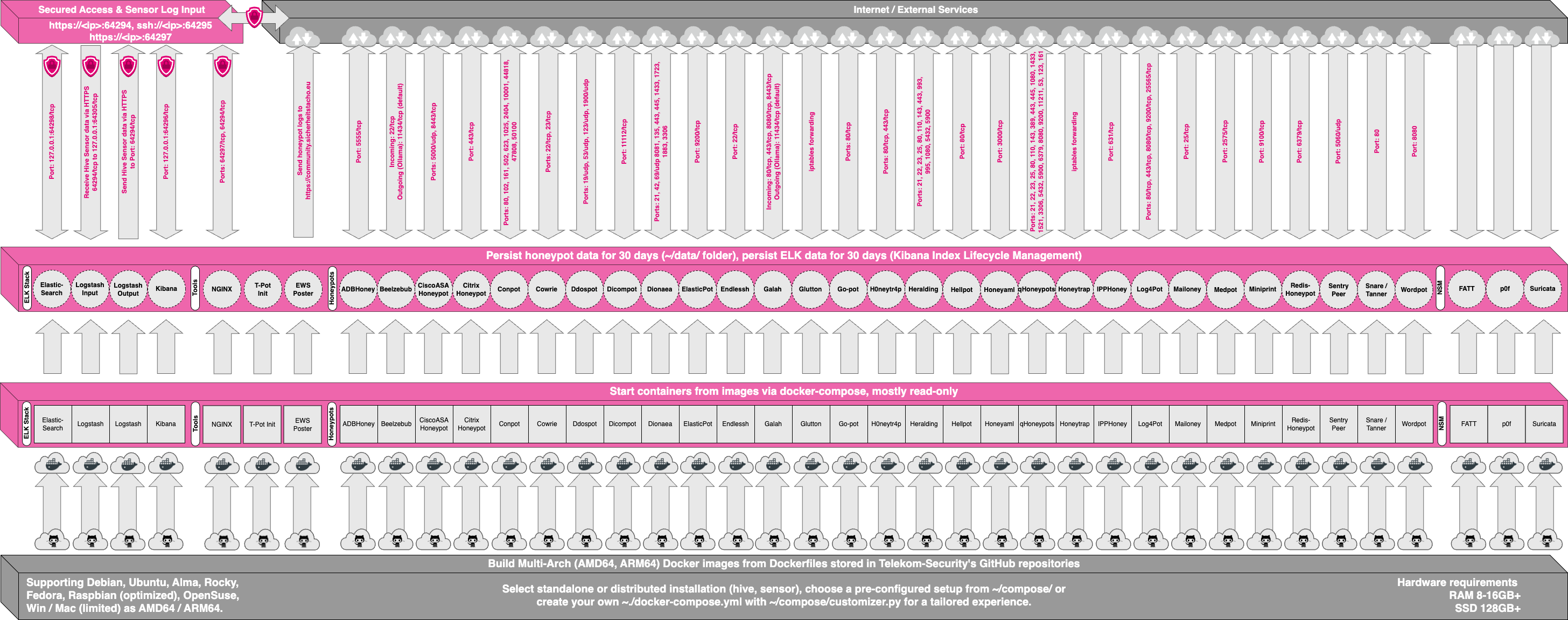

下記のように、異なる用途のハニーポットを4つ稼働させ、かつ、Dockerコンテナでセグメント分けし、ElasticSeachにログを集約、Kibanaで可視化してくれる優れものです。よ、ドイツテレコム太っ腹!と、おもっても、しっかりログはEWS Posterに提供されるようなので、持ちつ持たれつですね。

【環境】

面倒なのでVirtualBox上に作りました。最初、VPS上に構築してみたら、メモリ1GBにHDD15GBで足りるはずもなく、起動に失敗したのは秘密です。ちゃんと動作環境は確認しましょう。

VirtualBox上でメモリ4GB、HDDは200GB割り当てました。コア6、メモリ64GBあるマシンなので余裕です。裏を返せば自宅のメモリ8GBしかないようなマシンで立ち上げると、めっちゃ遅いし、定期的にハングアップするし、リソース少ない中で運用するとはまるので、ぜいたくなリソースの環境で行うか、いっそのこと、T-Potに頼らないで自作したほうが良いかもしれません。あと、DHCP環境じゃないといけないとか、WEBアクセスは、同じローカルIPからじゃないとだめとか、色々と縛りがあります。各種仕様はちゃんと確認するようにしましょう。

【動作イメージ】

T-Pot 16.10(20170706現在)はUbuntu Server 16.04 LTS です。以下は動作イメージです。Kibanaベースでかっこいいですね。(Kibanaのバージョンが古いですが)

【インストール】

以下から最新バージョンをダウンロードしてください。

T-Pot 16.10 - Multi-Honeypot Platform Redefined

注意が必要なのが、常に最新バージョンを利用することです。

T-Potのインストールブログが複数ありますが、微妙にバージョンが違っていて、参考になる場合と、仕様が変わりすぎていて混乱する場合があります。今回のインストール記事も、実は、2017年7月限定です。こちらのインストレーションビデオも参考になります。

実は一番参考になるのは、 githubのサイトやREADME.mdを参考にインストールしたほうがよっぽど正確にインストールできます。特に、sshでログインする方法は、バージョンによってちがうので、最新のREADME.mdを見るのが吉です。

tpotce/README.md at master · dtag-dev-sec/tpotce · GitHub

結構ハマリポイントなので、注意して下さい。

【インストール開始】

tpot.isoをダウンロードして、VirutalBoxでCDをマウント、インストールを開始します。この言葉がわからない人はインストールしないほうが良いです。

T-pot 16.10を選択

Otherを選択

Asiaを選択

Japanを選択

ここでキーボードの判定があります。yを選びます。

wみたいな文字を入れろって出ます。

確かAlt+oで入力した文字だったかな?ここはハマリポイントなのでなんとか乗り越えて下さい。もう詳細忘れたので試行錯誤して下さい。英語キーボードで判定されないので、ドイツキーボード判定されてしまいます。

ついにインストール開始

デフォルトIDである「tsec」というユーザのパスワードを設定します。

今回はStandardタイプということで「T」を選んでインストールします。超簡単です。

真ん中あたりで、WEBアクセス用のELK(Elastic Search、Logstash、Kibana)のアカウント「ELK」のパスワードを設定します。パスワード名が安直です。その後、国を聞かれるので「jp」とかいれてください。

インストールは進みます。

どんどん進みます。

インストール完了!速い!

最初に設定した「tsec」パスワードでログインして下さい。

今のままだとキーボードの設定がおかしいので設定します。

teratermなどでポート番号64295でログインID「tsec」でログインして、以下のコマンドを実行します。

# dpkg-reconfigure keyboard-configuration

キーボードが選択できます。105キーボードを選択。

Japaneseを選択。

またJapaneseを選択。

No compose keyを選択。完了です。これで日本語キーボードレイアウトになります。

TimeZoneの設定もおかしいので直します。

#dpkg-reconfigure tzdata

を実行して下さい。

Asiaを選択。

Tokyoを選択。

WebアクセスしてKibanaの画面にアクセスしてみます。

認証画面が出るので、ID「ELK」と、指定したWEBパスワードでログインします。

ログインできました。FTTH環境下でDMZ状態で公開すれば、ものの数分でたくさんの攻撃を受けていることがわかります。楽しいですよ!

さあ、みんなもハニー・ポッターになろうぜ!

![サイバー攻撃の足跡を分析するハニーポット観察記録【無料試読版】 [ハニーポット観察記録] サイバー攻撃の足跡を分析するハニーポット観察記録【無料試読版】 [ハニーポット観察記録]](https://images-fe.ssl-images-amazon.com/images/I/51up2YwnX1L._SL160_.jpg)

サイバー攻撃の足跡を分析するハニーポット観察記録【無料試読版】 [ハニーポット観察記録]

- 作者: 森久和昭

- 出版社/メーカー: 秀和システム

- 発売日: 2017/03/30

- メディア: Kindle版

- この商品を含むブログを見る